System kontroli dostępu to zbiór elementów łączący w dużej mierze oprogramowanie nadzorcze z urządzeniami wykonawczymi w celu realizacji określonych czynności oraz ich rejestracji w bazie danych. Każda czynność wykonana przez podłączone urządzenie będące pod kontrolą takiego systemu jest rejestrowana i przetwarzana, w celu zapewnienia bezpieczeństwa obsługiwanej aplikacji dostępowej.

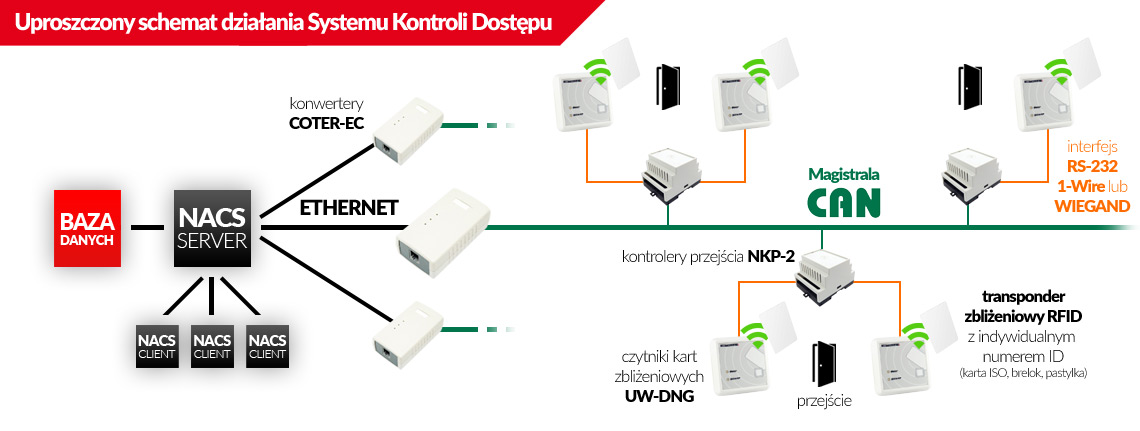

Sprzętowymi składnikami systemu kontroli dostępu są konwertery interfejsów tłumaczące w obu kierunkach sygnały interfejsu sieci Ethernet na interfejs sieci CAN. Konwertery za pośrednictwem interfejsu CAN łączą się z kontrolerami przejść sterującymi z kolei za pośrednictwem interfejsu RS232, 1-Wire lub WIEGAND czytnikami zbliżeniowymi RFID, odczytującymi zapisane na kartach przyznane użytkownikom - a nadane przez system kontroli dostępu - prawa dostępu dla danych przejść lub wybranych stref. Oczywistym zatem jest, że nie dysponując odpowiednią autoryzacją nie jesteśmy w stanie dostać się do danego pomieszczenia. W tym tkwi istota kontroli dostępu, dzięki której administratorzy i zarządcy nieruchomości mogą przyznawać w systemie odpowiednie dla każdego użytkownika prawa dostępu. Jeśli natomiast autoryzacja przebiegnie pomyślnie czytnik kart zbliżeniowych za pomocą wyjścia przekaźnikowego, sterując elektrozamkiem, elektrozworą lub innym urządzeniem typu: kołowrót, bramka, szlaban - dopuści użytkownika do wejścia do danej strefy. Powiązanie konkretnego użytkownika z indywidualnym kluczem dostępu (kartą, brelokiem, hasłem) ujawnia inną cenną właściwość systemu kontroli dostępu, a mianowicie możliwość rejestracji (ewidencji) czasu pracy - tzw. RCP. Jako, że wszelkie czynności wykonywane są za pomocą indywidualnych praw dostępu istnieje prosta możliwość rejestracji danych dotyczących obecności danych osób w danej strefie - w magazynie, w biurze, parkingu, w szkole, w przedszkolu lub innych miejscach, gdzie odnotowanie obecności człowieka w danym miejscu ma istotne znaczenie dla jego bezpieczeństwa lub dla obliczenia jego wydajności pracy.

Bezpieczeństwo systemów kontroli dostępu

Aby system kontroli dostępu był niezawodny bardzo ważnym jest, aby był odporny na wszelkiego rodzaju ingerencje osób niepowołanych. Stąd wymagane jest m.in. dodanie mechanizmów zwiększających jego bezpieczeństwo poprzez zaimplementowanie w czytnikach pamięci zdarzeń, które zarejestrują dane w czasie kiedy system przejdzie nieoczekiwanie w tryb offline w przypadku np. braku zasilania, awarii infrastruktury będących skutkiem sabotażu - ingerencji osób niepowołanych. W chwili odzyskania sprawności i uzyskania połączenia, pamięć zdarzeń czytników będzie przesłana do aplikacji nadzorczej. Pamięć zdarzeń zaimplementowana w urządzeniach sprawia, że system kontroli dostępu może działać autonomicznie. Jako, że czytniki zbliżeniowe stanowią pierwszą i widoczną barierę systemu kontroli dostępu, mogą stać się obiektem próby sabotażu, dlatego muszą być wyposażone w system wykrywający nieautoryzowane ich otwarcie poprzez m.in wbudowany styk anty-sabotażowy tzw. tamper, który dociskany jest przez obudowę w trakcie normalnej eksploatacji, a zwalniany jest w razie jej nieautoryzowanego otwarcia uruchamiając system alarmowy.

Cenną funkcją zwiększąjącą bezpieczeństwo jest tzw. funkcja anti-passback, która uniemożliwia ponowne wejście do danej strefy bez jej uprzedniego opuszczenia - zapobiega to powtórnemu wykorzystaniu tego samego uwierzytelnienia celem wejścia do strefy. Istnieją dwa warianty funkcji anti-passback w postaci wersji hard - kiedy dostęp jest kategorycznie odmawiany (access danied), oraz soft kiedy dostęp jest przyznawany, ale jest to niezwłocznie odnotowywany w systemie włącznie z powiadomieniem odpowiedniej osoby o zaistniałej nietypowej sytuacji wielokrotnego użycia tego samego poświadczenia celem wejścia do danej strefy, bez uprzedniego jej opuszczenia.